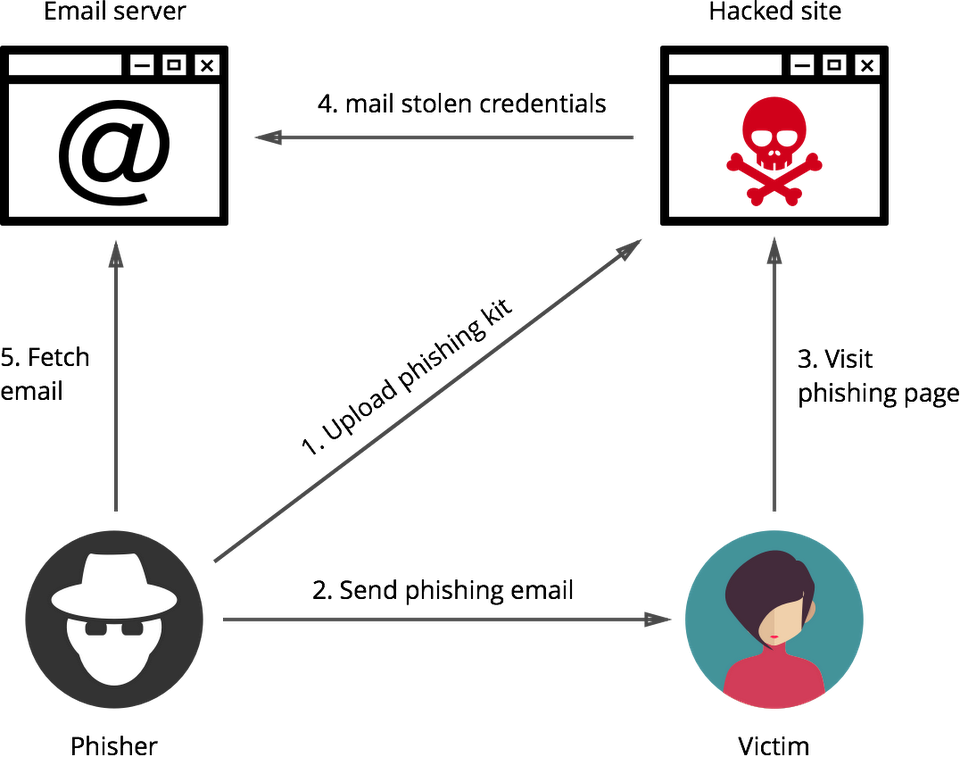

Le phishing est l'une des méthodes la plus utilisée pas les hackers, tout simplement car c'est la plus facile à utiliser et elle fonctionne sur la plus part des personnes lambda. Cette méthode consiste à envoyer une fausse page de connexion ou de paiement, qui est plus ou moins identique à un détail près (nous le verrons par la suite), pour récupérer comptes, mots de passe, données personnelles , etc...

Comment fonctionne-t-il ?

Comme nous l'avons dit ci-dessus le phishing n'est qu'une copie d'une page de site qui est indétectable ou presque par une personne lambda.

Prenons l'exemple de Facebook.

Pour récupérer les identifiants, le hacker a par exemple créé un algorithme qui, au moment où la victime clique sur le bouton connexion, les informations entrées dans les cases «Adresse e-mail» et «Mot de passe» sont renvoyées sur un serveur ou à l'adresse e-mail du hacker. La victime est quand à elle renvoyée à la vrai page de connexion. La victime peut penser qu'elle s'est trompée dans ses identifiants et qu'elle doit les remettre.

Nous avons dit précédemment que c'était indétectable ou presque, tout simplement car le lien de la fausse page de connexion ne peut pas être le même que le vrai.

Par exemple le lien de la page de connexion de Facebook est : https://www.facebook.com/login/

Donc la fausse page de connexion qu'utilise le hacker serait par exemple :

https://www.facebook-h.com/login

Comme vous pouvez le voir la seule chose qui change est le -h dans le lien, cela ne paraît pas

important mais cela suffit pour piéger une personne qui ne ferait pas attention au lien.

Pour conclure avec le Phishing, c'est une technique assez simple à utiliser mais il faut trouver une raison d'envoyer le lien à une personne, par exemple «Regarde cette vidéo, j'ai pensé à toi en la voyant.», si la personne ne fait pas attention elle se reconnectera pour regarder cette fameuse vidéo qui n'existe pas.

Le Social Engineering ou Ingénierie Sociale (ou même Manipulation Mentale pour les hackers) est

considéré comme le plus grand art du hacking.

Il consiste à obtenir les informations d'une personne très rapidement sans qu'elle s'en rende

compte.

Il existe quatre techniques principales pour réaliser cela : par téléphone, par lettre, par Internet ou même par contact direct.

Comment fonctionne-t-il ?

Pour conclure, cette méthode est basée sur la force de persuasion c'est pour cela qu'elle est très difficile à utiliser. Ces techniques sont rarement utilisées seules, plus le hacker en utilisera plus la personne risque d'être piégée. Par exemple il peut prendre contact par téléphone ou internet pour prendre un rendez-vous, le confirmer par lettre écrite et utiliser le contact direct pour le rendez-vous.

Pour récupérer des données personnelles, il y a des méthodes illégales qui demandent plus de compétences et des connaissances, puis il y a des méthodes plus «légales» qui sont facilement accessibles.

Les méthodes légales permettent de récupérer des données simples comme le nom, prénom, numéro de téléphone, adresse mail, travail, études, etc...

Pour récupérer ces données il suffit de faire des recherches sur les informations qu'a postées la personne. Par exemple sur Facebook, quand on s'inscrit, on peut mettre notre date de naissance, le lieu de naissance, notre nom et prénom, nos opinions politique, nos goûts, etc...

On peut aussi récupérer des informations sur les cartes de visite de la personne ou dans son milieu professionnel.

Toutes ces informations vont permettre de créer des «profils», nous en parleront dans le chapitre utilisation.

| Elément | Valeur |

|---|---|

| IP | |

| Environnement | |

| Ecran (pixels) |